Cyberemner

Admin rettigheder

Forside / Cyberemner /

Hvorfor skal du fokusere på stram styring af administrative rettigheder?

Misbrug af administrative rettigheder er en afgørende del af 61% af alle cyberangreb* og misbrug af administrative privilegier udgør 20% af alle angreb med alvorligt datatab til følge**. Det klassiske cyber-angrebs-mønster er en privilegieeskalering på en af de først kompromitterede klienter efterfulgt af en traversering af netværket med det ultimative mål at opnå domain admin rettigheder i offerets domæner. Herfra kan det være “game over” da angriberen nu har den fulde kontrol over virksomhedens infrastruktur (og data?). Tiden fra det initiale angreb begynder, til ofret opdager det, kaldes mulvarpetiden (Eng: “Dwell time”). Den varierer fra region til region i verden, men er i EMEA i gennemsnit 66 dage i 2020*** mod et globalt gennemsnit på 24 dage.

* Verizon DBIR 2022, ** IBM The Cost of a Databreach 2022, *** Mandiant M-Trends 2021

Håndtering af administrative rettigheder

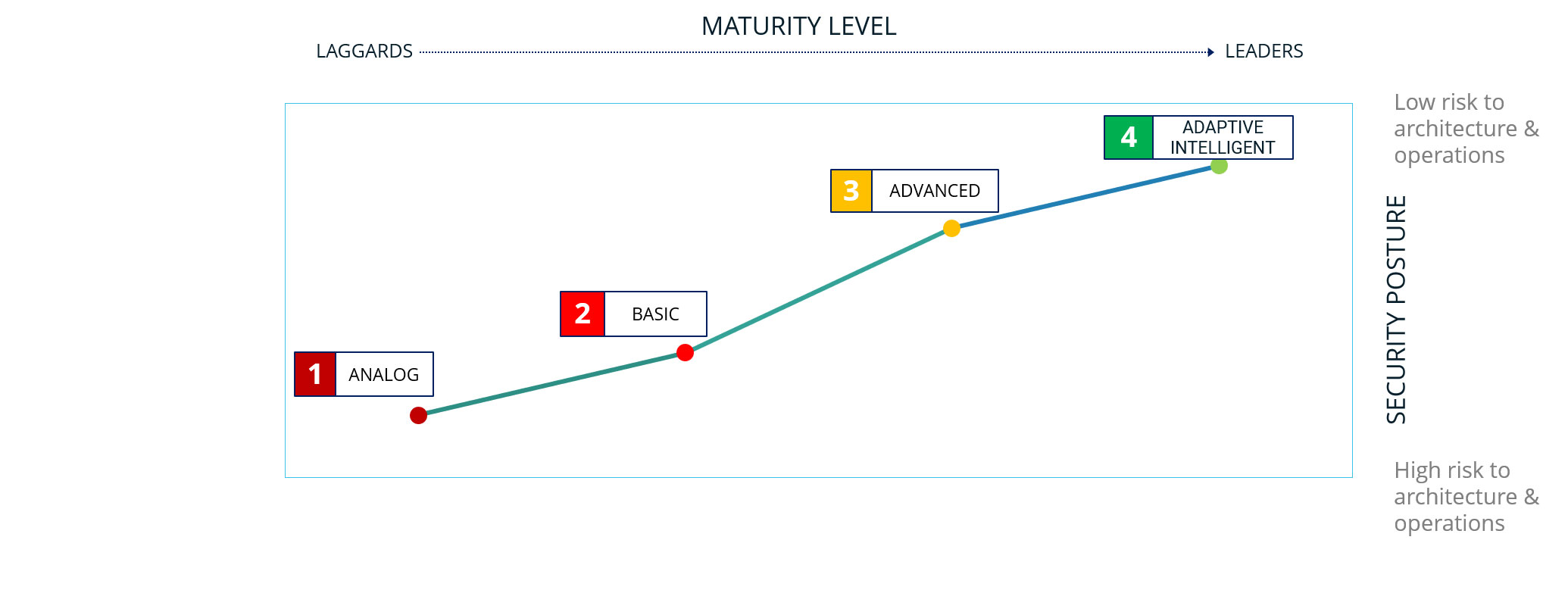

Du kan bruge vores webinar om privilegerede rettigheder eller vores gratis modenhedsmodel til at vurdere hvor effektivt du mitigerer administrative rettigheder, men et rigtigt godt udgangspunkt er Thycotics PAM Maturity Model. Her listes nogle vigtige nedslagspunkter:- Dokumentér og mitigér ALLE konti med formål, ejer og berørte systemer. Uanset om de er i AD eller ikke centralt styrede.

- Efterlev princippet om mindste privilegier (PoLP)

- Gem alle konti i et centralt (PAM) system hvorfra de kan styres

- Opdag tegn på misbrug (UEBA) – Behaviour Analytics

Passwords og 2FA

Sørg for at alle (administrative) konti følger bedste praksis for passwords og at alle konti forbundet med administrativt arbejde er tilknyttet 2FA – både indenfor og udenfor netværket. Sørg desuden for at alle indstillinger i AD / Azure AD er opsat efter bedste praksis (CIS Bechmarks) samt at brugerne har et system til at hjælpe dem med sikre passwords og er uddannet i håndtering af sikre passwords.

Lokale administrative rettigheder

Brugere der logger ind med lokale admin rettigheder udgør en helt særlig risiko! Disse rettigheder udgør en skjult men virkelig trussel mod virksomhedens cybersikkerhed og skal derfor mitigeres. Herunder kan du se eksempler på 3 strategier:Fjern dem helt

Du kan fjerne dem manuelt eller bruge en GPO, som fjerner dem, men pas på når du gør det. Det kan føre til en storm mod servicedesk, hvis det ikke er planlagt godt. F.eks. Microsoft Guide og LAPS. Se eksempel her.

Giv dem midlertidigt

Du kan fjerne dem, men tillade at brugerne selv tiltager sig admin rettigheder, når de har brug for det. Ikke en ideel løsning men meget pragmatisk og et godt første tiltag. F.eks. AdminByRequest.

Elevér applikationer - ikke brugere

Brugerne har ikke admin rettigheder, men systemet eleverer automatisk de services, der har brug for rettighederne, når det er nødvendigt. Dette er den bedste løsning.

F.eks. via ManageEngine eller Thycotic.

CIS-kontrollerne og administrative rettigheder

I CIS v8 er kontrol nummer 5 og 6 centrale for administrative rettigheder. Her er et udpluk af tiltag foruden dem, der allerede er nævnt

Password – generator og styrkemåling

Vi har lavet et webinar på dansk om passwords, som du er velkommen til at søge inspiration i. Ellers kan du bruge en password-tester for at se, hvor sikkert dit password er (men husk aldrig at skrive dit rigtige password ind i en password tester på Internettet – brug i stedet et, der ligner):

- Kaspersky Password tester

- Bitwarden Password tester

- Academic Computing Password tester

- LastPass Password Generator

- Password Generator

- Password Entrophy Calkulator

Kursus i angreb på Active Directory

Søger du viden om hvordan cyberkriminelle angriber Active Directory og hvad du skal gøre for at nedsætte risikoen for at bliver offer for sådan et angreb, så kan du overveje dette kursus fra Cybersikkerhedseksperterne fra CQURE.

Dediko hjælper dig hurtigt og sikkert i mål

Du er velkommen til at finde information og eksempler på vores Cyber 101 side, men ellers er den bedste løsning, at vi sammen finder den strategi, der passer bedst til din virksomhed. Håndteringen af administrative rettigheder er et tiltag, som kræver den rette kombination af medarbejdere, kompetencer, erfaring, kontroller, processer og de softwareløsninger, som hjælper med at automatisere dette tiltag og gøre det robust.

Hvis du er i tvivl om, hvor god din virksomhed er til administrative rettigheder, så er der hjælp at hente i vores modenhedsmodeller eller i vores services, hvor vi tester disse rettigheder i praksis.