Cyberemner

Sårbarheder

Forside / Cyberemner /

Hvorfor fokusere på sårbarhedsmitigering?

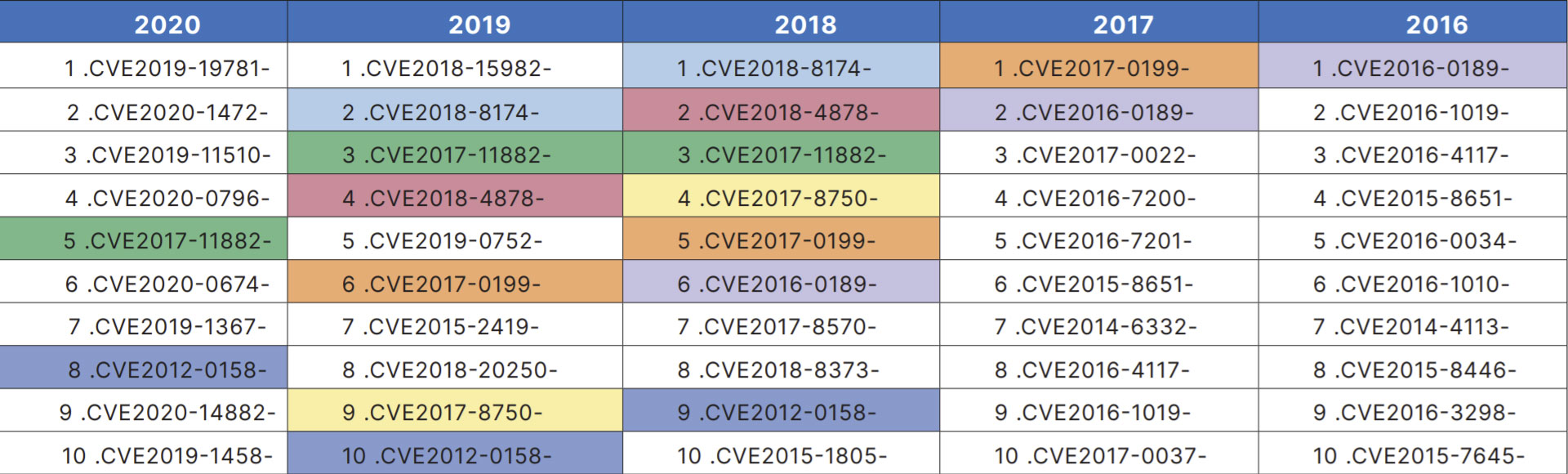

Blandt de 10 mest kritiske sårbarheder i 2020* er der kun 2 sårbarheder fra 2020, mens resten er fra 2006 og frem. Det tyder på at indsigten i virksomhedens sårbarheder kan være utilstrækkelig og at mitigeringen derfor er utilstrækkelig. Blandt de 3 hyppigste vektorer for cyberangreb udgør sårbarheder 35%** (Phishing 33% og stjålne rettigheder 18%). Der blev dokumenteret 23K+ nye sårbarheder i 2020***, men af dem er under 10% meget kritiske og der er ikke en direkte sammenhæng mellem en sårbarhedens risiko og sårbarhedens CVSS score.

* IBM Xforce Threat Intel 2023, **RiskBased Security, ***Tenable 2020 Threat Landscape report, CVE Report, Top 10 2020 Recorded Future

Sårbarhedsscanner versus patch management system

Der er stor forskel på resultatet af det sårbarhedsoverblik du får med et patchmanagement system og det billede du får via en sårbarhedsscanner. Sørg derfor for at du bruger resultaterne fra din sårbarhedsscanner til at vurdere hvilke sårbarheder, der skal mitigeres i hvilken rækkefølge og patch management systemet til at afhjælpe (nogle af) sårbarhederne. Sørg for at bruge et patch management system, som håndterer både OS og tredjeparts patches og som kan hente patches automatisk via Internettet, så du ikke skal “bygge”, patches selv. Vær også opmærksom på at en høj CVSS score ikke nødvendigvis afspejler en lige så høj risiko. Mere info om dette på Tenable VPR.

Se hvordan en sårbarhedsscaner virker i denne video:

Bedste praksis – sårbarheder

Brug en “bedst-i-klasse” scanner

Scan med og uden rettigheder

Scan inder- og ydersiden i nettet

Mitiger baseret på risiko

Scan både OS og applikationer

Benchmark mod lignende firmaer

Sårbarhedsmitigering og bedste praksis

Vi har lavet en video på dansk om mitigering af sårbarheder efter bedste praksis, som du kan se her. Du kan læse mere om bedste praksis her eller se eksempler på sårbarhedsfeeds herunder.

Mitiger alle højrisiko sårbarheder

Rapporter fra bl.a. Recorded Future, som undersøger hvilke sårbarheder der udgør den største risiko år for år, viser at visse sårbarheder går igen. Det betyder, at en række virksomheder overser eller bare ikke får rettet ældre sårbarheder i jagten på at få mitigeret de nye.

Tabellen (kilde: rapport fra Recorded Future) til venstre viser dette tydeligt. Så det er vigtigt at bruge en sårbarhedsscanner til at få det komplette billede af sårbarheder hos alle de leverandører og systemer, som virksomheden har og naturligvis følge mitigeringen nøje over tid.

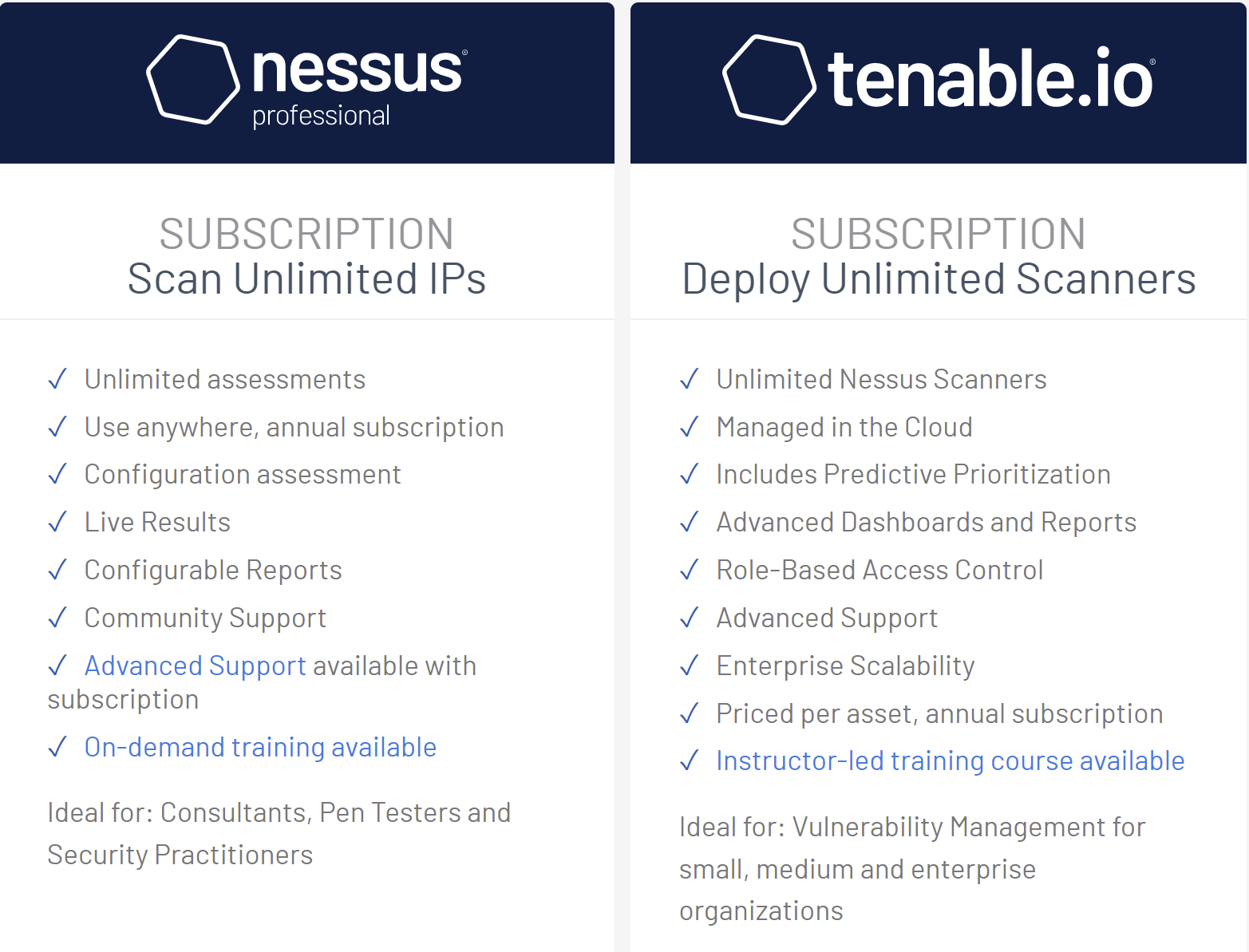

Hvad er forskellen på Nessus og Tenable.IO?

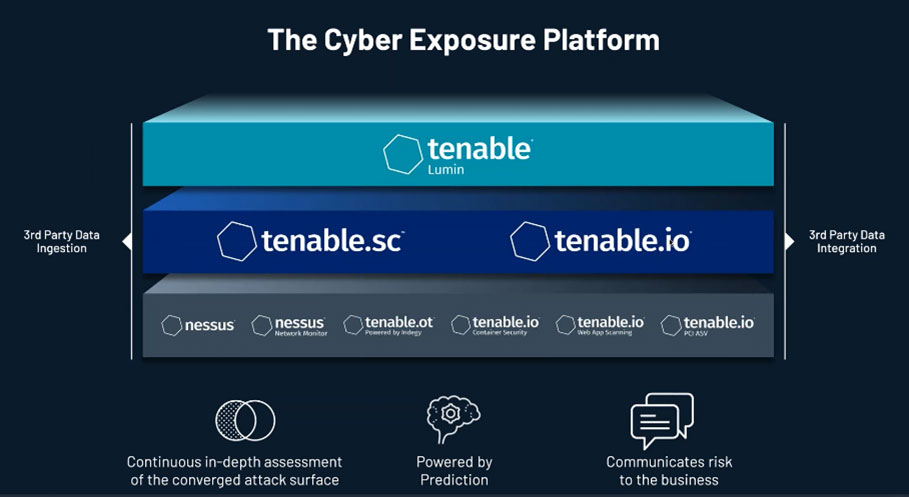

Producenten Tenable har siden 1998, hvor Nessus projektet startede, haft en sårbarhedsscanner som hedder Nessus. Denne scanner er beregnet til at give et ad hoc billede af sårbarheder, men har bl.a. ingen dashboards, ingen tendenser samt ingen mulighed for tilføjelser eller risiko scores.

Tenable.IO er en funktionsrig “skal” til hvilken du kan scanne assets – enten ved at bruge de indbyggede scannere i skyen, agenter installeret på servere og klienter eller ved at bruge Nessus scannere, som er installeret flere steder i dit netværk. Med Tenable.IO følger lige så mange Nessus scannere du har brug for, men du kan kun sårbarhedsscanne så mange assets, som du har licenser til i Tenable.IO.

En af de vigtigste funktioner i Tenable.IO er Vulnerability Priotization Rate (VPR) som er baseret på Predictive Prioritization hvilket sikrer, at du vurderer sårbarheder efter RISIKO og ikke kun efter teknisk kritikalitet (CVSS 1, 2 eller 3).

Sårbarhedsfeeds

Hvis du gerne vil vide noget om sårbarheder og være up-2-date og informeret før “alle andre”, så har du brug for et eller flere sårbarhedsfeeds. Mange af disse feeds er gratis og kan fås fra dine producenter af hardware og software.

Andre er specialist-feeds, som du kan have stor gavn af. Et af de bedste til at gennemgå sårbarheder og hvad de betyder er Ultimate Window Security, som du kan abonnere på gratis.

Kilder til viden om sårbarheder

Hvordan bruger du benchmarks?

Har du nogensinde overvejet om dine systemet er sat op efter “best effort” eller “bedste praksis”? Og hvad er bedste praksis egentlig?

Du kan bruge din sårbarhedsscanner til at indlæse CIS Benchmarks (gratis) og teste dine systemer. Herved får du en liste over indstillinger som bør ændres, så systemet følger bedste praksis. Dette bør gøres kontinuerligt, så du også mitigerer “drift” væk fra bedste praksis.

Sådan måler du effektiviteten af dit sårbarhedsprogram

Ønsker du et indblik i hvor god du er til at mitigere sårbarheder, så er der hjælp lige om hjørnet. Du kan søge inspiration i denne artikel, bruge Tenable Lumin til at sammenligne med andre virksomheder eller dykke ned i vores modenhedsmodel om sårbarhedshåndtering. Vores webinar om sårbarheder forklarer desuden en række af de KPI som er listet her til højre.

Udvalgte KPI

Time to Detect (TTD)

Time to Resolution (TTR)

Time to Mitigation (TTM)

Total high risk vulnerability score

High Risk vulnerability by age