Inventarstyring

Antallet af hackerangreb og anden it-kriminalitet er i de senere år eksploderet, og enhver virksomhed og organisation skal kunne levere et resolut modsvar. Mange virksomheder og organisationer investerer allerede intensivt i deres cybersikkerhed på områder som sårbarhed og administrative rettigheder, men glemmer ofte at sikre deres inventarstyring.

Center for Internet Security har lavet en liste over de tyve vigtigste kontroller, man som organisation bør foretage, for at øge sin cybersikkerhed. Her fremgår inventarstyring af henholdsvis hardware og software som de første på listen. Og det er der en grund til, for overalt i verden sidder ondsindede hackere og scanner virksomhedernes digitale færden og venter på, at nye og ubeskyttede systemer og sårbar software dukker op, klar til at udnytte.

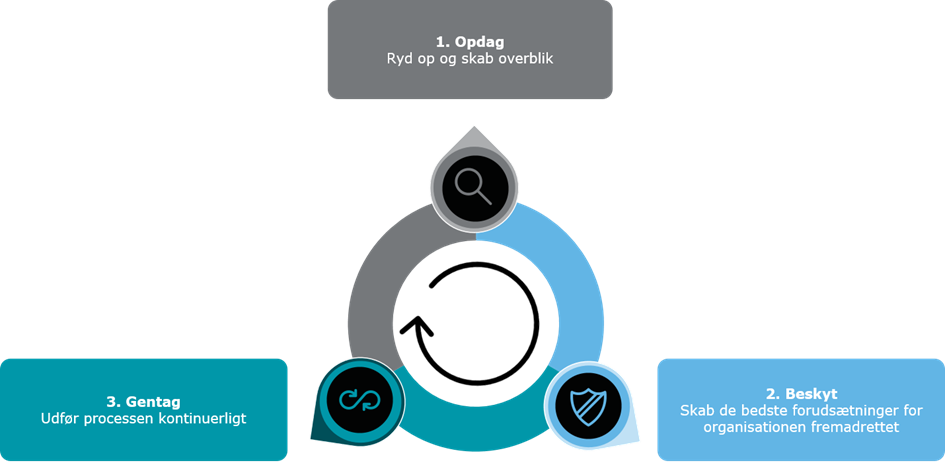

For at sikre høj grad af cybersikkerhed i organisationen, er det derfor vigtigt at medtænke inventarstyring som et væsentlig parameter i sin cyberstrategi. For at komme godt og nemt i gang med inventarstyring anbefaler vi tre trin: Opdag, beskyt og gentag.

Opdag – Ryd op og skab overblik

Det er ikke muligt at forsvare noget, du ikke ved eksisterer, og derfor er den indledende øvelse i inventarstyring også at scanne og skabe overblik over organisationen autoriserede hardware og software. Det gøres på følgende måde:

- Scan hele netværket kontinuerligt og byg en liste med autoriserede devices som må være på netværket. Indfør dernæst en regelmæssig kontrol, som fjerner de uautoriserede devices, der alligevel dukker op på netværket. Konkret betyder det, at du fx en gang om ugen/måneden får en liste med nye uautoriserede devices fra inventarstyringsprogrammet, som du kan fjerne aktivt fra netværket.

- Scan hele netværket kontinuerligt og byg en liste med autoriseret software som må være på netværket. Indfør dernæst en regelmæssige kontrol, som fjerner det uautoriserede software, der alligevel dukker op på netværket. Til dette bør du være opmærksom på tre ting.

- Det kan være en god idé som det første at fjerne lokale administratorrettigheder fra klienterne fordi der ellers vil blive ved med at blive introduceret en del uautoriseret software.

- Det kræver ofte en ledelsesforankret og meget struktureret proces at fjerne software fra klienter og servere, fordi det kan være svært at skabe en konsensus om hvad uautoriseret software er.

- Det er vigtigt at fokusere på softwareversioner, fordi ældre versioner ofte er sårbare og udgør en angrebsvektor. Dette kan fx være SUN JAVA, Adobe Flash, WinZip, Browsere som Google Chrome, Mozilla Fire Fox og Internet Explorer og ikke mindst PDF læsere som Adobe Reader. Når du scanner netværket vil du ofte opdage, at Adobe Reader findes i mange (nogle gange helt op til 50+) forskellige udgaver, fordi rettelse af 3-parts applikationer / patches ikke er indført eller ikke omfatter versionsopdatering.

Beskyt – Skab de bedste forudsætninger for organisationen fremadrettet

At rydde op og skabe overblik over autoriserede hard- og software hjælper kun, hvis organisationen fremadrettet også kan afholde udefrakommende fra at koble sig på de interne systemer. Derfor er det andet trin i inventarstyring at skabe en forsvarsmekanisme som forhindrer, at der fremadrettet kommer uautoriseret hardware og software på netværket.

Der er typisk to forskellige muligheder:

A)

802.1x forhindring af devices som sikrer at kun devices med et bestemt certifikat kan kobles til netværket. I praksis forhindrer du normalt ikke, at folk kobler et device til netværket via et kabel eller WiFi, men kobles et uautoriseret device til netværket, får det ikke netværksadgang men blot fx Internetadgang. Du kan også bruge administrativ nedlukning af netværksinterfaces, men det kræver tit en del administration.

B)

Application Whitelisting >er en velkendt teknik, som desværre sjældent anvendes. Med denne teknik vender du begrebet ”black list” / ”white list” om så det kun er det autoriserede software (fra punkt 2) som får lov til at eksekvere, mens alt andet software (som fx fil baseret malware!) stoppes. Brugerne kan altså godt installere uautoriseret software (hvis de har lokale administrator rettigheder), men det kan bare ikke eksekvere. Der findes mange forskellige systemer som kan hjælpe med dette, men denne forsvarsmekanisme bruges alt for sjældent fordi den kræver et stringent software katalog og som følge deraf ledelsesgodkendelse og en del administration.

Gentag – udfør processen kontinuerligt

Uanset om man vælger at anvende 802.1x, Application Whitelistning eller en helt tredje forsvarsmekanisme til at beskytte sig fremadrettet, er det vigtigt at nævne, at det ikke fjerner behovet for efterfølgende kontroller af uautoriseret hardware og software. Det mindsker blot risikoen for, at de dukker op på netværket. Derfor bør begge trin – opdag og beskyt – kontinuerligt gentages i organisationen, for at opretholde en høj grad af sikkerhed og værne sig mod nye trusler udefra.

Vi har formuleret 5 gode råd til god inventarstyring:

- Få ledelsens accept for nødvendigheden af at gå fra det ”vilde vesten” hvor brugerne kan gøre hvad de vil (”frihed under ansvar”) til en struktureret tilgang til devices og software.

- Fjern lokale administrator rettigheder på en struktureret måde og indfør en proces via helpdesk som med central godkendelse tillader introduktion af sikkert nyt software i netværket.

- Iværksæt et projekt som definerer, hvilket software der er autoriseret i netværket. Fjern dernæst alt uautoriseret software og strømlign versioner af det autoriserede software.

- Fokuser i første omgang på Browsere som Chrome, Edge og FireFox, PDF læsere, JAVA, Flash og WinZip.

- Indfør en forsvarsmekanisme til devices bygget på protokollen 802.1x eller på fx MAC adresse filtrering

Software-eksempler til god inventarstyring

For at komme godt fra start med sin inventarstyring, kan det være nødvendigt at implementere en softwareløsning der hjælper med at skabe et digital overblik og som kan scanne ens netværk. To gode eksempler er

ManageEngine AssetExplorer der via agenter og aktiv scanning indsamler information om devices i én central konsol, og

Lansweeper, der scanner hele organisationens netværk for hard- og software i en samlet løsning.

Læs mere om Lansweeper under Månedens Softwareløsning (Indsæt ankerlink til Månedens softwareløsning).